2000-11-06

Novell Netware 5

Literatur: Eric Tierling: NetWare 5 ISBN 3-8273-1470-4

Novell

Netware 5

Ziele

bei Entwicklung:

·

Aufbewahrung

von Daten mit größtmöglicher Sicherheit

·

Schnellstmögliche

Bereitstellung der gespeicherten Daten

·

einfache

Verwaltung des gesamten Datenbestandes

Server

+ Workstation

Server:

·

Diensterbringer;

führt spezielle Aufgaben aus

·

z.B.

o

Speichern von

Daten

o

Drucken von

Dokumenten

o

Bereitstellung

von HTML-Seiten über http-Protokoll (DNS/DHCP-Server,...)

·

dedicated Server: Rechner

arbeitet nur als Server (®“Spezialrechner“)

·

non-dedicated Server: Server +

„Normalbetrieb“

Netware

Server:

Rechner unter dem Betriebssystem Novell

Netware

®kontrollierte

Bereitstellung von gemeinsam genutzten Daten

®Abwicklung der

Kommunikation (File Server = Dateiserver)

... und mehr ...

+ Verwaltung

o

Sicherheit

gewährleisten (Wer darf was?)

o

Abrechnung/Kontrolle

von Zugriffen

o

...

Netware ab Version 3.x nur für dedicated

Server

Netzwerkbetriebssystem völlig unabhängig von dem

Betriebssystemen der eingebundenen Workstations (z.B. Win

98).

Server

Software im Kurzüberblick

Booten des Rechners:

o

Starten des

als Netware Server eingesetzten Rechners mit DOS

o

DOS dient als

Träger, um das Programm Server.exe zu laden ®hiermit wird Novell Netware

gestartet

o

nach Laden von

Server.exe übernimmt Novell Netware als

eigenständiges Betriebssystem die Kontrolle über den Rechner

ÞDOS wird deaktiviert

und aus dem Speicher entfernt

ÞNetware läuft nicht

unter DOS; DOS hat nur Trägerfunktion

Hochfahren des Netware Servers:

o

=Aktivierung

von Novell Netware durch Ausführung von Server.exe

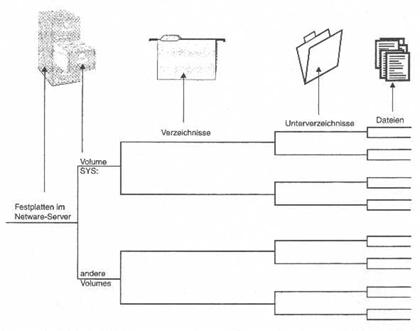

Aktivieren der Festplatte:

o

Treiber für

Speicheradapter laden (SCSI, IDE,...); auch genannt: Disk-Treiber, Disk Driver

o

Netware Server

muß mind. eine Festplatte mit einer Netware Partition

aufweisen

o

Netware wird

in logische Bereiche eingeteilt (Volume)

o

Volume SYS: muß immer vorhanden sein ®enthält Systemdateien

des Betriebssystems

o

auf Volume können Verzeichnisse/Unterverzeichnisse eingerichtet

und Dateien abgelegt werden (aus Client-Sicht ergibt sich bekannte Struktur)

Laufwerd ®Verzeichnis ®Datei

c:\ windows\ blubber.txt

Volume ®Verzeichnis ®Datei

sys:\ public\ nwadm32.exe

o

jedes Volume muß in das Dateisystem

montiert werden (mounten eines Volumes) ®Aktivierung eines Volumes

Aktivieren der Netzwerkkarte:

o

für jede

Netzwerkkarte muß passender Treiber (LAN-Treiber)

geladen werden

o

richtige

Ansteuerung der betreffenden Netzwerkkarte

o

jeder

LAN-Treiber muß mit mind. einem Protokoll (IP,IPX)

verbunden werden ÞKommunikation

über Netzwerkkarte

weitere Utilities laden:

o

weitere

Programm-Module laden, z.B. für bestimmte Dienste

o ®Netware Loadable Module (NLM)

o Konzept von Netware: dynamische Erweiterung des

Betriebssystemkerns, um spezialisierte Dinste, z.B.

§

weitere Kommunikationsprotokolle

(IPX, AppleTalk)

§

Dienste: FTP

Server, DNS Server, Web Server, Backup Server,...

ÞWorkstations

(Clients) können auf Netware Server zugreifen, sofern Client Software für

Netware auf der Workstation installiert ist.

Herunterfahren des Netware Servers

o

niemals

einfach ausschalten

o

viele Daten werdem im RAM gehalten ®Datenverlust

o

korrektes Shutdown!!!

Client-Betriebssysteme:

o

Netware 5

unterstützt alle verbreiteten Workstation Betriebssysteme

o

alle 32-bit

Microsoft Betriebssysteme (Win95/98, NTWs, NT Server,

Win 2000, ...)

o

Client-Software

wird von Novell gestellt, 32-bit Architektur, Native

IP, gute Geschwindigkeit

o

auch 16-bit

Betriebssysteme von Mcrosoft DOS

(+Betriebssystemerweiterung Win 3.x) (nur über IPX)

o OS/2, Apple

Macintosh (Prosoft Engineering)

o Linux/UNIX

ÞNetware

Server arbeitet mit allen Workstation-Betriebssystemen, für die Client-Software

für Netware verfügbar ist

Netzwerkkarten-Unterstützung

per ODI:

o

gemeinsame

Verständigung notwendig ®Protokoll (Absprache zum Austausch von Daten auf relativ

niederer Ebene)

o

traditionell:

IPX (Netware-Protokoll, später von Microsoft übernommen) (bis Netware <5

zwingend vorgeschrieben, auch wenn ab 3.x TCP/IP zusätzlich möglich ist)

ÞZweisprachigkeit im

Netzwerk

o

ab Netware 5:

IP als „Muttersprache“ (Native IP)

o

Protokollunabhängigkeit;

mehrere Protokolle werden unterstützt, die ihre Kommunikation über eine oder

mehrere Netzwerkkarten abwickeln können

![]()

![]()

![]()

![]()

Netzwerkkarten

®ODI (Open Data-link Interface):

Unterstützung mehrerer Protokolle auf mehrern/einer

Netzwerkkarte

ODI-Komponenten:

o

Protokollstack realisiert das eigentliche Übertragungsprotokoll, z.B.

TCP/IP, IPX,...

o

Link Support

Layer (LSL): trennt Protokoll von der Übertragungseinrichtung; korrekte

Verteilung von Protokoll-Stack zur Netzwerkkarte wird

vorgenommen

o

Multiple Link

Interface Driver (MLID)(netwarespezifisch): Verbindung zur

Netzwerkkarte; spezieller Treiber für konkrete Karte ®oberhalb MLID sind

alle Hardwareeigenschaften verborgen (nicht sichtbar, nicht relevant)

![]()

MLID

unterteilt sich in drei weitere Schichten:

MLID0

MSM: Media Support Module

o

Schnittstelle

zwischen LSL und TSM/HSM (®hardware und topologieunabhängig)

TSM: Topology

Specific Module

o

wickelt alle

Aufgaben mit bestimmten Netzwerksystem ab: Arcnet,

Ethernet, Token Ring,...

HSM: Hardware Specific Module (der eigentliche Netzwerktreiber)

Beispiel:

Ethernet auf NE2000 (Netzwerkkartentyp) laufen lassen

NE2000.LAN ®HSM

ETHERTSM.NLM ®TSM

MSM.NLM ®MSM

ODI ist im Netware Server eingebaut (®Multiprotokollfähigkeit);

auch Workstation kann mulitprotokollfähig gemacht

werden.

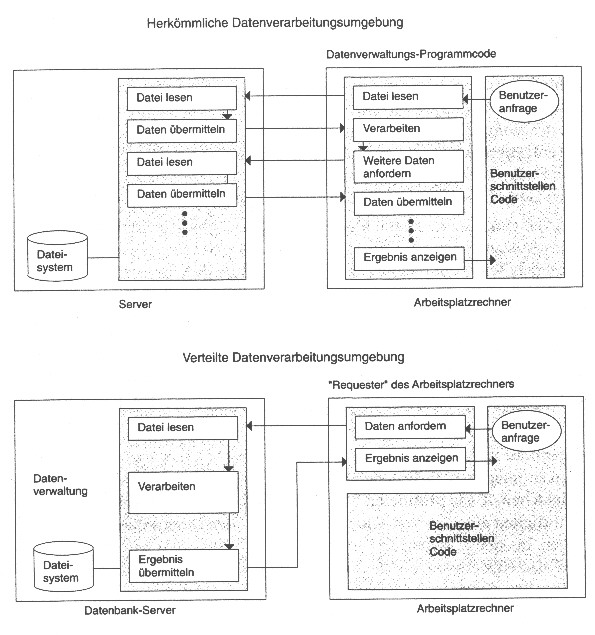

Distributed Applications

®verteilte Anwendung

Anwendung besteht aus zwei Teilen:

Front-End:

o läuft auf Workstation

o auch Client genannt

o nimmt Eingaben des Benutzers entgegen, steuert Ausgabe auf

Bildschirm

o eigentliche Arbeit wird vom Back-End

erledigt

Back-End:

o läuft auf Netware-Server

o auch Server genannt

o übernimmt die eigentliche Arbeit (z.B. Suche nach einem

Datensatz)

Beispiel: Datenbank-Client und Datenbank-Server

o

Datenbank-Server

(Backend) läuft auf Netware-Server und beantwortet Anfragen vom Datenbank-Clienten (z.B. Suche nach Datensatz, sortiere

Datenbank,...)

o

Datenbank-Client

setzt nur Aufträge ab (z.B. Suche), eigentliche Arbeit erledigt

Datenbank-Server (mit Ressourcen z.B. DPU der Maschine auf der der

Datenbank-Server läuft, hier Novell 5)

Þ Workstation (auf der Datenbank-Client läuft) ist entlastet

Þ Kommunikationsmedium ist entlastet, da nur Anfrage und

Ergebnis übertragen werden

Þ spezielle

Anwendungen notwendig

Netware unterstützt derartige verteilte Anwendungen durch

Bereitstellung bestimmter Mechanismen:

Interprocess Communication (IPC) zur

Kommunikation beider Programmteile (Front/Back-End)

·

Remote Procedure Calls (RPC)

·

Netware Core Protocol (NCP)

·

Remote Method Invocation (RMI)

Aufbau

von Netware 5

·

modulares

Design

Netware Kernel:

Þ grundlegende Funktionalität von Netware

Þ Verwaltung/Zuteilung von Ressourcen

Þ insbesondere Arbeitsspeicher-Verwaltung

§

RAM wird als

Cache verwendet, aber auch für alle ladbaren Module

Þ Laden/Entladen von Modulen

Hardware-Erkennung:

Þ bei Installation und Betrieb findet Hardware-Erkennung statt

Þ unterstützte Bussysteme: PnP-ISA,

MCA, EISA, PCI, PCMCIA

Þ Karten werden meistens erkannt

Netware

Loadable Modules (NLM)

Þ Programm oder Software-Komponente, die dynamisch mit dem

Netware-Kern verbunden wird

Þ zwischen Modulen können Abhängigkeiten bestehen

Þ werden Module von eimem Modul

benötigt, so werden diese automatisch geladen (Auto-Load)

Þ mehrere Arten von NLMs,

unterschiedliche Aufgaben, am Namen erkennbar

Disk-Treiber/NWPA-Architektur

Þ Massenspeicheradapter mit Netware verbinden

Beispiel: AHA1740.DSK

Þ

NWPA (Netware Periphal Architecture)

§

Architektur

für Peripheriegeräte

a)

Host Adapter

Module (HAM)

b) Custom Device

Module )CDM)

o

für jeden

Adapter und jedes Gerät wird entsprechender Treiber benötigt (Abstraktion von

Gerätedetails)

o

oberste

Schicht: Media Manager (zentrale Steuerungsebene, übernimmt grundlegende Verwaltungsaufgaben

o

Abschirmung

von Besonderheiten unterschiedlicher Massenspeicher von höheren Ebenen des

Betriebssystems (z.B. Kern, Diensten)

Name Space

Modules:

o

standardmäßig

wird Namenskonvention von DOS unterstützt

o

Name Space Modules (*.NAM) erlauben Dateien

von bestimmten Workstation-Betriebssystemen mit allen Besonderheiten zu

speichern (Attribute, längere Dateinamen,...)

o

®Multiple Name Space Support

(Unterstützung mehrerer Namenskonventionen)

Þ transparenter Zugriff auf Daten: jede Workstation bekommt die

Dateien in seinem betriebssystemspezifischen Format angezeigt

MAC.NAM Apple Macintosh

NFS.NAM UNIX/NFS-Konvention

LONG.NAM Windows 9x, NT, OS/“,...

LAN-Treiber:

o

*.LAN

weitere NLMs

o

*.NLM

o

Utilities: Verwaltungsaufgaben am Netware-Server (z.B. Monitor.NLM)

o

Libraries: Zusammenfassung von Funktionen/Diensten

o

„Anwendungen“:

z.B.

o

Datenbank-Back End

·

SQL-Server.NLM

o

Web-Server

Zuverlässigkeit:

Betriebssystem:

o

Netware Server

trifft Vorsichtsmaßnahmen, um Fehlern vorzubeugen; treten Fehler auf, so wird

versucht, diese ohne Beeinträchtigung des normalen Betreibes

zu beseitigen Þfehlertolerant

UPS-Monitoring:

o

Vorbeugen

eines Stromausfalls:

o

UPS (Uninteruptible Power Supply) =USV

(unterbrechungsfreie Stromversorgung)

o

durch

Statusinformation der UPS wird Netware zum geordneten Herunterfahren (=Sichern

aller nicht gespeicherten Daten) bewegt

Abend-Recovery:

o

Netware Server

startet nach „Absturz“ (Abend= Abnormal End) automatisch neu

o

Informationen

über Systemabsturz wird in Datei protokolliert

Beglaubigung

o

Authentication

o

Gültigkeitsprüfung

bei Anfragen eines Benutzers an NDS-Verzeichnisdatenbank

(Verzeichnis aller Objekte eines Netzwerkes)

§

gültiger

Benutzer?

§

kommt Anfrage

von richtiger Workstation?

§

...

o

Schutz vor

unautorisierten Zugriffen; Aufzeichnen und Wiedereinspielen einer Sitzung wird

erkannt

o

unter

Verwendung des RSA-Verschlüsselungsverfahrens

NCP-Signatur:

o

Informationen

werden in Paketen über NCP ausgetauscht

o

Manipulation

(z.B. andere Befehle einbauen) theoretisch möglich

o

®jedes Paket wird signiert, auf Empfängerseite wird Signatur

überprüft

o

®Manipulationen sind feststellbar

o

®Paket wird verworfen ÞWarnmeldung

Auditing (Revision):

o

Ereignisse für

ausgewählte Ressourcen wrden überwacht und

aufgezeichnet

o

besonderen

Benutzer (Auditor, Revisor) kann alle Vorgänge sicherheitstechnisch überwachen

o

arbeitet

unabhängig von Netzwerkadministrator

o

Beispiele:

· Veränderung von Dateien und Zugriffsrechten

· Aufruf von Programmen

· von Benutzer ausgelöste Ereignisse

o

arbeitet

unabhängig vom Netzwerkadministrator und allen Benutzern

o

Þunabhängiger Beobachter

o

®keine Berechtigung Dateien einzusehen/zu verändern

o

Netzwerkadministrator

hat keine Möglichkeit, in die Arbeit des Revisors einzusehen

2000-11-07

Novell Netware 5

Auditing

(Revision)

Þunbefugte Handlungen

können nachgewiesen werden

Netware

erfüllt C2-Standard (Sicherheitsnorm der US-Regierung für den Einsatz in

Arbeitsbereichen der Regierung):

·

bei jedem

Ereignis: Datum/Uhrzeit, User und Workstationkenneung

speichern

·

Angaben über

Art des Vorgangs, Ausführungsstatus

·

Überwachte

Ereignisse, z.B.:

o

An- und

Abmeldungen am Netzwerk

o

Zugriffsversuche

auf ein Objekt

o

Erstellen und

Löschen von Objekten

o

jegliche

Vorgänge, die die Sicherheit des Systems betreffen

Massenspeicher

·

zahlreiche

Maßnahmen für zuverlässigen Umgang mit Massenspeichern verfügbar

Hot

Fix

·

sicherstellung, dass Daten ordnungsgemäß auf der Festplatte gespeichert

werden

a)

Redirection Area (Umadressierungsbereich)

b) Read-After-Write-Verification

(Kontrollesen)

zu a)

![]() Festplatte:

Festplatte:

![]()

normaler Bereich Redirection Area

o

wird ein Block

als defekt erkannt, so wird dieser gesperrt und ein Ersatzblock aus der Redirection-Area verwendet

zu b)

zu schreibende Daten befinden sich im RAM, wurden diese auf

die Festplatte geschrieben, so werden diese unmittelbar wieder eingelesen und

mit den ursprünglichen Daten verglichen:

identisch: o.k.

nicht identisch: Fehler;

Hot Fix einleiten (Ersatzblock)

Transaction

Tracking System

TTS,

Transaktionsverfolgungssystem

Transaktion:

·

Alle

Änderungen, die zur Durchführung einer bestimmten Aufgabe von einem Programm in

den zugehörigen Dateien vorgenommen werden und nur als Ganzes sinnvoll sind

Beispiel:

Warenverkauf:

Beginn Transaktion

Lagerbestand in Lagerdatei vermindern

Umsatz in Kundendatei erhöhen

Position in Rechnung übernehmen

Forderung in Buchhaltung erhöhen

Ende Transaktion

·

Tritt während

der Transaktion ein Fehler auf (z.B. Programmfehler, Netzwerkfehler,

Stromausfall,...), so kann die Aufgabe nicht vollständig erfüllt werden

·

®Fehler im Datenbestand entsteht

·

Während einer

Transaktion werden die ursprünglichen Daten vor Veränderung zwischengespeichert

·

Wird die

Transaktion korrekt beendet, werden alte Daten verworfen; sonst: Rollback

(Rücksetzen; die ursprünglichen Daten werden wiederhergestellt)

·

Voraussetzung:

a)

Dateien, die

überwacht werden sollen, müssen mit Attribut Transactional

versehen werden

b)

Platz auf SYS:

(³

1MB)

·

Mitteilung

über Beginn/Ende der Transaktion:

a)

Explizite

Transaktionen

§

Programm teilt

dem TTS Beginn und Ende einer Transaktion mit

§

®Programm muß TTS Feature

unterstützen

b)

Implizite

Transaktion

§

TTS bestimmt

selbsttätig Anfang und Ende einer Transaktion

§

Annahme: mit

erster Sperre eines Datensatzes beginnt die Transaktion, mit Aufhebung der

letzten Sperre endet die Transaktion

§

(die meisten

Netzwerkprogramme arbeiten so)

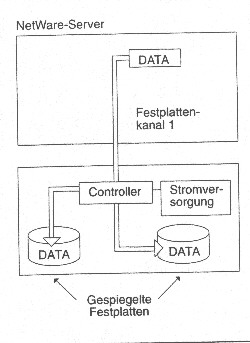

Disk

Mirroring

Festplattenspiegelung

· zwei Festplatten gleicher Größe werden an einem

Festplattenadapter betrieben

· alle Änderungen werden auf beiden Platten vollzogen

(nacheinander Þkleine

Geschwindigkeitseinbuße)

· fällt eine Platte aus, kann mit der anderen Platte

unterbrechungsfrei weitergearbeitet werden

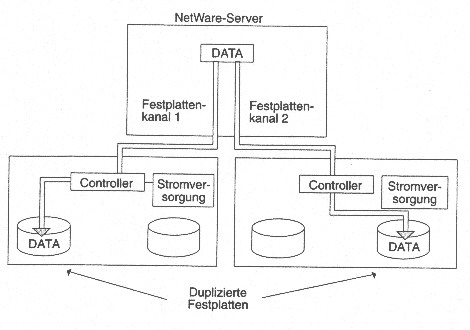

Disk

Duplexing

·

Spiegelung von

Festplattenadapter und Festplatte

·

2

Festplattenadapter und 2 Festplatten verwenden

·

sonst wie

Spiegelung

·

®Ausfall einer Festplatte korrigierbar

·

®Ausfall eines Adapters korrigierbar

·

®keine Geschwindigkeitseinbuße beim Schreiben, da parallel

gearbeitet werden kann

·

®Erhöhung der Lesegeschwindigkeit (durch Split Seeks)

Salvage

·

Wiederherstellung

gelöschter Dateien

·

Schutz vor

Datenverlust durch versehentliches Löschen

·

Dateien werden

nur logisch gelöscht (Anwender sieht Dateien nicht mehr)

·

mit

Dienstprogramm können gelöschte Dateien wiederhergestellt werden

·

wird

Plattenplatz knapp, so werden logisch gelöschte Dateien überschrieben

(beginnend mit der ältesten Datei)

·

es kann

Zeitspanne festgelegt werden, wie lange gelöscht Dateien mindestens aufgehoben

werden müssen

·

manuelle

Freigabe von Plattenplatz, der von logisch gelöschten Dateien belegt wird, ist

möglich

·

Kennzeichnung

von Verzeichnissen, deren Inhalt beim Löschen sofort wirklich gelöscht werden

sollen ist möglich

·

gelöschte

Verzeichnisse können nicht wiederhergestellt werden

Backup

von Netzwerk- und lokalten Festplatten

Backup and

Restore Services

SBCON Netware Konsole

NWBACK32 Windows

Utility

Speicherung/Wiederherstellung von Daten des Netware Servers

und/oder lokaler Festplatten der Workstation auf Streamer oder am Server

Schnelligkeit

Optimierungstechniken für den Betriebssystemkern und

Massenspeicher

Betriebssystem

Multitasking:

·

Ausnutzung der

Multitasking-Fähigkeiten des Microprozessors

Skalierbarkeit

·

Unterstützung

von SMP nach MPS1.4 Definition

SMP:

Symmetrisches Multiprocessing

o mehrere gleichartige CPUs werden eingesetzt; Aufteilung der

Arbeit auf alle CPUs

MPS: Multi-Processor Specification

o Intel-Standard

o beschreibt Schnittstellen zwischen Hardware und

Betriebssystem

Massenspeicher

Cache für Dateien/Verzeichnisse

o Dateien werden, falls möglich im RAM zwischengespeichert

o ®falls Datei im RAM,

gehen Lesezugriffe deutlich schneller

o Dateien müssen immer blockweise

gelesen werden, auch wenn weniger angefordert wird ®Rest

zwischenspeichern (cachen) für evtl. spätere

Verwendung

o am längsten nicht verwendete Daten im Cache werden bei

Bedarf verworfen

o auch beim Schreiben: Daten werden dem Clienten

abgenommen, im RAM gespeichert und dem Clienten

bestätigt ÞClient

kann weiterarbeiten

o in günstigen Momenten werden Daten in RAM auf Platte

geschrieben

o Þschnellere

Schreibvorgänge

o auch: Verzeichnisse, Verzeichniseintragstabelle

Elevator

Seeking

· besondere Art der Bewegung der Schreib-/Leseköpfe

· Lese- und Schreibanforderung treffen von mehreren

Workstations ein. Daten liegen meist auf unterschiedlichen Positionen auf der

Platte

· Þwerden Anforderungen

nicht sortiert, wird unter Umständen der Schreib-/Lesekopf sprunghaft hin und

her bewegt

· Lösung: Sortieren der Anfragen in Reihenfolge der Anordnung

der Daten auf der Festplatte Þweniger Kopfbewegungen und damit insgesamt schnellerer

Zugriff

· „Fahrstuhlprinzip“

Split

Seeking

·

gleichzeitiges

Suchen

·

nur bei Disk Duplexing möglich

·

Verteilung von

Leseanfragen auf beide Festplatten

o

welche

Festplatte kann Daten schneller liefern?

o

ist eine

Platte beschäftigt, wird die andere verwendet

o

mehrere

Anfragen werden auf beide Platten verteilt

SCSI-Disconnect

·

Anweisung an

ein Gerät etwas zu tun (Aufgabe)

·

Aufgabe

braucht i.d.R. Vorbereitungszeit

·

Netware wartet

nicht, sondern erwartete Rückmeldung wenn Gerät tatsächlich zur Durchführung

der Aufgabe bereit ist

·

®Netware kann in der Zwischenzeit mit anderen Geräten am

SCSI-Bus arbeiten

Read

Ahead Cache

·

Netware

versucht herauszufinden, ob eine Datei sequentiell (nacheinander) oder im

wahlfreien Zugriff gelesen wird (heuristische Methode ®Annahme)

·

wird

sequentiell angenommen: noch nicht angeforderte Daten werden bereits im Voraus

gelesen (read ahead) und im

Cache gespeichert

·

Þkünftige Leseanforderungen können schneller bearbeitet

werden

weitere

Highlights von Netware

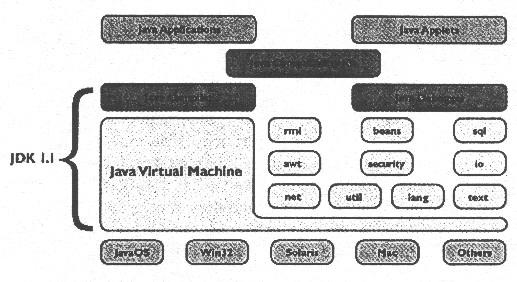

Unterstützung der Java-Technologie

Classes text lang util net lo security awt sql beans rml

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

2000-11-08

Novell Netware 5

Java

einfache, objektorientierte, mit Multithreading-Funktionen ausgestattete, interpretierte und

plattformunabhängige Programmierumgebung

Elemente

von Java

Programmiersprache

·

an C / C++

angelehnt

·

Java Code wird

zur Laufzeit interpretiert

·

Java-Compiler

erzeugt plattformunabhängigen Code, der von Laufzeitumgebung nacheinander

interpretiert wird

Classes

·

=Bibliotheken

zur Lösung spezifischer Aufgaben

·

auch Java Packages genannt

·

z.B. I/O- oder

Anzeigeaufgaben

Laufzeitumgebung

·

Java Runtime Environment (JRE)

·

für

unterschiedliche Plattformen verfügbar (Hardware und Betriebssystem)

·

= Java Virtual Machine (JVM) und

den grundlegenden Klassen

·

JVM führt die

vom Java Compiler erstellten Anweisungen aus, d.h. die JVM interpretiert

den Java Code

·

JVM ist für

viele Betriebssysteme verfügbar, aber im Web-Browser integriert

Java

Programme

Applet:

·

kleines Java

Programm

·

wird

üblicherweise aus einem Web-Browser aufgerufen

·

®läuft auf lokaler Maschine

·

begrenzte

Zugriffe auf lokales System möglich

Applikation

·

Java-Programm

wird auf dem Rechner ausgeführt (wie jede andere Anwendung)

·

i.d.R. umfassende Zugriffe auf lokale Maschine möglich

Servlet

·

Applet, das

auf dem Server ausgeführt wird

Novell

Netware 5 stellt JVM zur Verfügung

ÞServlets und Applicationen können

ausgeführt werden

Zusätzlich

wird Netware-GUI zur Verfügung gestellt

GUI = Graphical

User Interface („Windows“)

Java-Programme unter

Novell

Console One

(CONSOL1.EXE, C1START.NCF)

·

Verwaltung des

NDS-Verzeichnungsbaum (Zugriffsrechte, User,

Gruppen,...)

RConsoleJ

(RCONJ.BAT, RCONJ.NCF)

·

®Remote-Console ("Fernsteuerung" des Netware Servers)

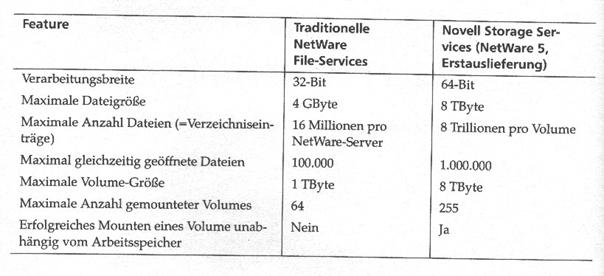

Novell

Dateisystem

zwei Arten:

a)

traditionelle

File Services

b)

NSS Novell Storage Services

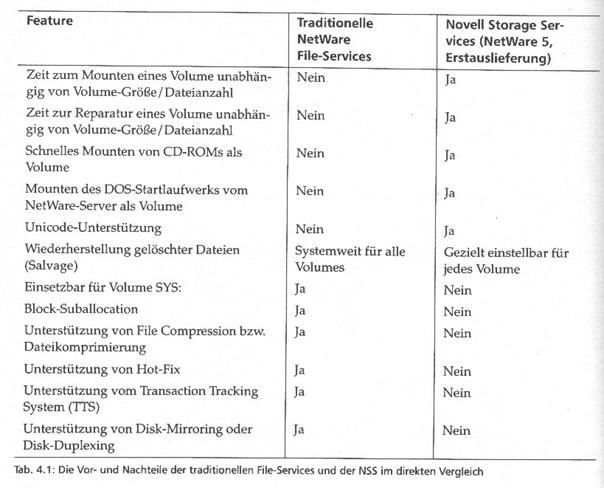

![]()

Festplatte:

Festplatte:

·

auf Festplatte

wird Netware Partition eingerichtet (Teil der Festplatte oder ganz)

·

Netware

Partition wird in logische Bereiche eingeteilt (=Volume,

Datenträger)

·

Volume wird in Verzeichnisse und Dateien eingeteilt

Volume-Segmente/Spanning

Festplatte 1: Festplatte

2

Festplatte 1: Festplatte

2

ÞVol 1 = 12MB

·

ein Volume kann aus mehreren Volume-Segmenten

zusammengesetzt werden

·

ein Volume-Segment ist ein physikalisch zusammenhängender

Bereich einer Partition (also max. 1 Festplatte)

·

Volume kann aus max. 32 Volume-Segmenten

zusammengesetzt werden

·

nach Außen ist

die Unterteilung nicht sichtbar, die Daten werden automatisch auf die Segmente

verteilt

·

dynamische

Erhöhung möglich (Anhängen eines neuen Segmentes während mit dem Volume gearbeitet wird)

·

Ausfall eines

Segmentes hat Ausfall des gesamten Volumes zur Folge

·

ÞSpiegelung ist empfohlen!!!

Dateikomprimierung

·

Netware kann

auf einem Volume abgelegte Dateien komprimieren

·

Usertransparent,

d.h. Netware führt Komprimierung/Dekomprimierung automatisch aus

·

beim Lesen:

sofortige Dekomprimierung

·

Komprimierung

zu bestimmter Zeit (Mitternacht) wird Volume nach zu

komprimierenden Dateien durchsucht (konfigurierbar: z.B. auch ständig)

·

Geschwindigkeitsverlust

·

mit

Dateiattribut kann festgelegt werden, ob komprimiert werden soll oder nicht

Datenmigration

·

sobald auf

eine Datei eine bestimmte Zeit keine Zugriffe mehr gemacht worden sind, kann

diese automatisch auf ein anderes Speichermedium (z.B. Streamer, Optical Disk) ausgelagert (=migriert)

werden

·

Platz der von

Datei belegt wurde wird freigegeben, aber Verzeichniseintrag bleibt erhalten

·

greift User

auf migrierte Datei zu, so versucht Netware diese

automatisch zu restaurieren

Block Suballocation

Teilblockzuordnung

·

Problem: Eine

Vielzahl von Kleinstdateien belegen ein Vielfaches an Speicherplatz (1 Datei

belegt einen ganzen Block)

·

Lösung: alle

Blöcke (egal wie groß) werden in mehrere 512 Byte kleine Unterblöcke eingeteilt

Þgeringe

Verschwendung

·

Deaktivierung

möglich

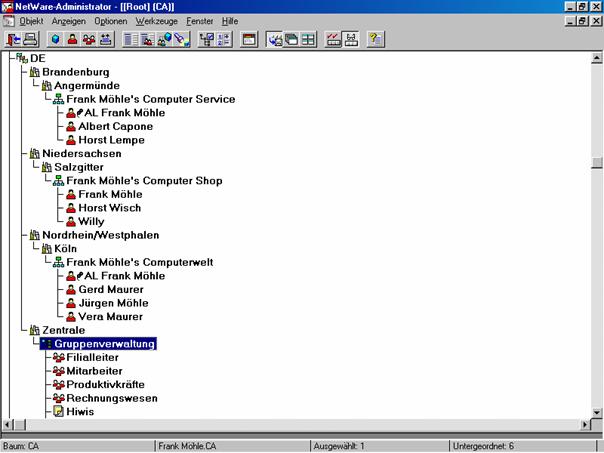

Novell Directory Services (NDS)

·

logische

Struktur des Netzwerkes

·

auch Novell Verzeichnis-Services genannt

·

bezieht sich

ausschließlich auf die logische Struktur und alle Ressourcen wie z.B. User,

Gruppen, Server, Drucker,...

·

®baumförmige Verwaltung

NDS Directory Tree

NDS Verzeichnisbaum

·

keine Server,

sondern Netzwerkorientierung, z.B.: ein User wird verändert ®Änderungen werden vom

NDS an allen Servern automatisch vollzogen

·

beim Anmelden:

o

man meldet

sich am „Netzwerk“ an und nicht am Server

o

NDS stellt zu

allen eingebundenen Servern eine Verbindung her (sofern User auf diese zugreifen

soll)

2000-11-09

Novell Netware 5

NDS-Objekte

·

alle

Ressourcen (z.B. User, Gruppen, Computer, Drucker, Server,…) werden als Objekte

in der hierarchisch strukturierten NDS-Verzeichnisdatenbank

(=Novell Directory Database = Directory =

Verzeichnis) vermerkt

·

jedes Objekt

ist mit Eigenschaften (Properties) versehen

·

jede

Eigenschaft einen oder mehrere Werte (Values)

Beispiel:

User (Objekt)

Name (Eigenschaft) = Hugo

(Wert)

Passwort (Eigenschaft) = geheim (Wert)

…

·

grundsätzlich

zwei Objektarten:

a)

Container Object (Behälterobjekt)

b) Leaf Object (Blattobjekt)

Behälterobjekte

Stammobjekt (Root)

·

oberste Stelle

im NDS-Verzeichnisbaum

·

genau einmal

·

kann nicht

gelöscht oder umbenannt werden

·

Platzhalten;

es sind keine weiteren Informationen verbunden

·

Symbol:

„Erdball“

Country (Land)

·

ermöglicht

Einteilung des Netzwerkes nach Ländern

·

optional

·

Symbol:

„Flaggen“

Locality (Standort)

·

Unterteilung

in geographische Standorte

·

optional

·

Symbol: „Skyline“

Organization (Organisation)

·

um weiter Objekte

im NDS-Verzeichnisbaum hierarchisch anzuordnen

·

mindestens 1

Organisation

·

Symbol

„Verzeichnisbaum“ (Unterbehälter waagerecht)

Organizational Unit (Organisatorische Einheit)

·

auf den Ebenen

unterhalb eines Organisationsobjekts befinden sich Blattobjekte und/oder das

Behälterobjekt „Organisatorische Einheit“

·

optional

·

Symbol

„Verzeichnisbaum“ (Unterbehälter senkrecht)

Leafs (Blattobjekte)

·

zahlreiche

Blattobjekte, z.B. User, Gruppen, Netware-Server,...

·

verschiedene

Symbole

Minimale Struktur:

Client-Software

für Netware

·

spezielle

Software für verschiedene Betriebssysteme (DOS, Win98, WinNT,

MacOS,...)

·

®Erweiterung der Funktionalität des lokalen Betriebssystems

um die Möglichkeit, sich am Netzwerk (NDS) anzumelden und die zur Verfügung

gestellten Ressourcen zu benutzen

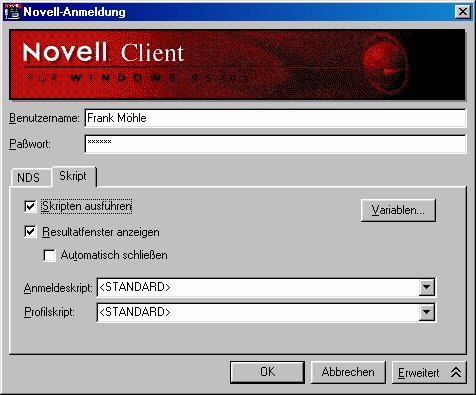

Installation

der Client-Software unter Win98

a)

Client-Software

verfügt über ein Installationsprogramm setup.exe (Software wurde

z.B. aus dem Internet geholt)

b)

Client-CD einlegen ®Autostart (bzw. manuell öffnen)

·

Auswählen:

Win95/98 Client

·

Standardinstallation

·

®Neustart

Problem

mit der Anmeldung

·

nach

Installation von Novell Client wird der Netware

Anmeldedialog als erstes ausgeführt

·

verdeckte

Anmeldung an Windows

·

ÞBenutzer CA10 mit Kennwort... soll in Windows angemeldet

werden

·

stimmt Windows

Benutzername und Novell Benutzername nicht überein,

so will Windows einen neuen Benutzer einrichten...

·

Þam Einfachsten: Benutzernamen sollten auf allen Servern

(bzw. Windows-Arbeitsstation) identisch sein

oder

·

Primäre

Netzwerkanmeldung auf Windows ändern (Eigenschaften zu Netzwerkumgebung)

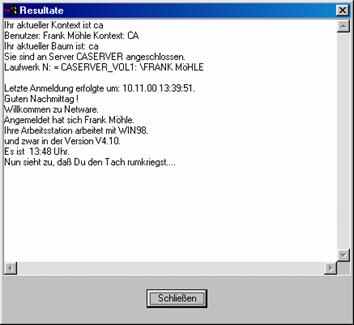

Login

Skript

·

nach dem

Anmelden werden Anmeldeskripte (Login Skript) ausgeführt (ähnlich autoexec.bat unter DOS)

1.

System Login

Skript

2.

Profile Login

Skript

3.

User Login

Skript

·

optional,

ansonsten werden diese nacheinander ausgeführt

·

User kann sein

Login Skript i.d.R. selbst ändern

·

ist kein Login

Skript vorhanden (Standard nach Neuinstallation), so werden einige

Default-Befehle ausgeführt (fest in Client-Software eingebaut)

Skript Objektklasse

System Login Skript Behälter

„Organization“, Behälter „Org. Unit“

Profile Login Skript Blattobjekt

Profil

User Login Skript Blattobjekt

User

2000-11-10

Novell Netware 5

2000-11-13

Novell Netware 5

![]()

User

Login Skript:

·

benutzerspezifisch

·

jeder User

kann ein Skript haben

System

Login Skript

·

1x pro

Netware-Server

·

für alle

Benutzer gleich

Profile

Login Skript

·

gilt für

mehrere Benutzer

·

„Gruppenbildung“

·

Befehle gelten

für alle zugeordneten Benutzer

Ausführungsreihenfolge:

System

– Profil – User

zu

8) (2000-11-10)

Network Drive

Mapping

MAP Q:=

vol1:Usr\ca99

·

auf

Workstation wird Laufwerksbuchstabe Q erzeugt; Q verweist auf obiges

Verzeichnis (auf Server) (Windows: Netzlaufwerk verbinden)

·

keine bereits

vorhandenen lokalen Laufwerksbuchstaben verwenden; lokales Laufwerk wird

überdeckt

·

Anwendung: wie

lokales Laufwerk (>edit Q:Datei.txt)

·

Wozu? Um DOS/Win-Programmen den Zugriff auf das Netware-Dateisystem zu

ermöglichen (®Simulation

eines lokalen Laufwerks)

·

Ist im Skript

ein Fehler enthalten (z.B. MAP C:...), kann die Ausführung des Skriptes beim

Anmelden verhindert werden:

![]()

Drive

Mapping

Mit

dem erzeugten Drive Mapping (hier: Q) kann auf das

gesamte Laufwerk (hier: Vol1) zugegriffen werden (sofern erlaubt)

Beispiel:

>DIR Q:\

>DIR Q:\EGON\wichtig.txt

Root

Drive Mapping

·

fingiertes

Hauptverzeichnis (fake root)

MAP ROOT

Q:=VOL1:Usr\CA99

>DIR Q: ®datei.txt

>DIR Q:\ ®datei.txt

Þkein

Wechsel zu übergeordneten Verzeichnisebenen möglich (Client-Software gaukelt

DOS vor, Q: sei ein Hauptverzeichnis)

·

manche

Programme lesen/schreiben unbedingt in/aus dem Hauptverzeichnis Þohne root mapping würde das Programm

im Hauptverzeichnis des Volumes lesen/schreiben (i.d.R. verboten).

MAP

O:=VOL1:PROGS\Corel8

MAP ROOT P:=VOL1:\PROGS\Corel8

Þ

>DIR O: ®Inhalt

von Corel8

>DIR P: ®Inhalt

von Corel8

>DIR O:\ ®Inhalt

von Vol1

>DIR P:\ ®Inhalt

von Corel8

(Backslash fordert das oberste Verzeichnis eines Laufwerks

an)

Zugriffe

auf das Novell-Dateisystem ohne Laufwerksbuchstaben

·

bei

Betriebssystemen, die „eingebaute“ Netzwerkfunktionen haben, z.B. Windows98

a) UNC – Universal

Naming Convention

\\Netware-Server\Volume\Verzeichnis\Unterverzeichnis\...\Datei

UNC zur Datei nwadmn32.exe, die sich im Verzeichnis Prblic auf dem Volume SYS: des

Netware-Servers NS1 befindet, lautet:

b)

über

Netzwerkumgebung/Explorer

Suchlaufwerk

®Search Mapping

in DOS/Windows: Suchpfad

®mit Befehl PATH kann

Suchpfad für bestimmte Verzeichnisse festgelegt werden

>word <Enter>

®Word wird als Befehl interpretiert; Þes wird versucht word.exe

zu laden (starten)

®im aktuellen

Verzeichnis wird nach word.exe gesucht; nicht vorhanden; Fehlermeldung

>c:\progs\word\word <Enter>

wie oben, aber vollständige Pfadangabe wird beachtet, d.h.

in c:\progs\word wird nach word gesucht

PATH=C:\WINDOWS;

C:\DOS; C:\PROGS\WORD

>word <Enter>

®wie

oben, aber word wird in allen Elementen (Pfadangaben)

des Suchpfades gesucht (bis Treffer)

Search Drive Mapping sind Suchpfade für

Verzeichnisse, die sich im Netzwerk befinden

MAP INS

S1:=SYS:\PUBLIC

MAP INS

S2:=SYS:\PUBLIC\WIN32

·

bis zu 16

Suchlaufwerkszuordnungen (S1:, S2:, S3:,…, S16:)

·

Hinweis: Suchlaufwerkszuordnung impliziert auch eine

Netzwerklaufwerkszuordnung (Laufwerksbuchstaben werden von hinten (Z, Y, X,...)

verwendet).

zu 8b)

write „Guten %GREETING_TIME“

write “Willkommen zu Netware”

write

GREETING_TIME

Novell

Directory Services

·

NDS =

spezialisierte, verteilte, replizierte Verzeichnisdatenbank, in der alle

Ressourcen verzeichnet sind, die Teil de Netzwerkes sind (z.B. Server, User,

Gruppen, Computer, .. = Objekte)

·

hierarchisch ®NDS-Tree, NDS-Verzeichnisbaum

·

Objekt,

Eigenschaft, Wert

·

Objekt =

Repräsentation einer logischen bzw. physikalischen Ressource

·

jedes Objekt

hat Eigenschaften (Charakterisierung eines Objekts); Eigenschaften eines

Objekts können z. B. mit Netware Administrator (nwadmn32.exe) eingesehen werden

·

jede

Eigenschaft ist mit best. Wert versehen

User (Objekt)

Name (Eigenschaft) = Hugo (Wert)

Fax (Eigenschaft) =

0815 (Wert)

Konto (Eigenschaft) =

4711 (Wert)

Telefon (Eigenschaft) =

12345 (Wert)

·

nicht alle

Eigenschaften müssen mit Wert belegt sein (Ausnahme: Required

Properties; obligatorische Eigenschaft (z.B. Name

des Objektes User)

Objekte,

Stammobjekt, Container, Leaf...

Blattobjekte

(Leaf)

User:

·

Repräsentation

der tatsächlichen Anwender des Netzwerks

·

für jeden

Benutzer muß ein Objekt User im NDS vorhanden sein

·

beliebig

viele, aber: Netware arbeitet mit unterschiedlichen Lizenz-Größen Lizenzen für

5, 10, 25, 50, 100, 250, 500 User (®max. Anzahl von Usern, die gleichzeitig mit dem Server

arbeiten können)

·

additive Lizensierung: Lizenzen können

beliebig kombiniert werden

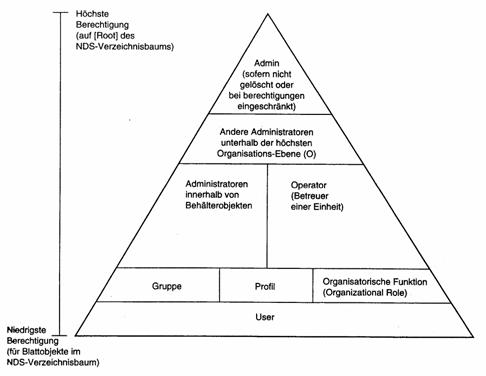

besonderer Benutzer: Admin

·

wird

automatisch bei Erstellung des NDS im ersten Organisations-Behälterobjekt

eingerichtet

·

Admin hat allumfassendes Zugriffsrecht auf das Stammobjekt (root)

·

Standardmäßig

wird das Zugriffsrecht auf root auf alle darunterliegenden Objekte bzw. Objektebenen vererbt

·

Þim gesamten Verzeichnisbaum können Objekte (z.B. User)

erstellt bzw. verwaltet werden

·

Admin kann umbenannt, gelöscht (Gefahr!!!) werden

·

weitere

Netzwerkadministratoren können auf jeder Ebene des NDS-Trees

ernannt werden

·

diese

verwalten die Objekte unterhalb ihrer Ernennungsebene

·

Verwaltungsrechte

für NDS-Tree und Netware-Dateisystem werden getrennt

betrachtet

·

ÞNetzwerkadministrator für einen Teil des NDS-Verzeichnisbaums

muß nicht unbedingt Zugriffsrechte auf

Netware-Dateisystem und umgekehrt haben

Gruppe (Group)

·

benötigen

mehrere Benutzer dieselben Rechte/Anforderungen für NDS-Verzeichnisbaum

(bzw.Netware-Dateisystem) so wird Gruppe eingesetzt

·

Gruppe erhält

Rechte, z.B. eine Operation durchzuführen

·

einer Gruppe

gehören User an (Member, Mitglied)

·

ÞUser erhält Rechte, die in Gruppe definiert sind

·

ein User kann

mehreren Gruppen angehören

Profil (Profile)

·

Ähnlichkeit

mit Gruppe

·

einem Profil

können bestimmte Berechtigungen auf NDS/Dateisystem erteilt werden

·

Zusätzlich:

Login Skript (Profile Login Skript)

·

Unterschied

zur Gruppe:

o eine Gruppe kann Benutzer aufnehmen

o Profil: einem Benutzer wird ein (max. ein) Profil

zugewiesen

·

ist Gruppe von

mehrereren Usern im NDS-Verzeichnisbaum

erforderlich ÞGruppe

·

sollen mehrere

User mit ein und derselben Arbeitsumgebung arbeiten ÞProfil

Oranizational Role (org. Funktion)

·

falls

bestimmte Aufgaben eher an Verantwortlichkeiten als an konkreten User

ausgerichtet sind

·

alle

Berechtigungen, die ein Objekt der Klasse org. Funktion besitzt, gehen auf die

User über, die als Occupant (Träger) dieser Funktion

festgehalten sind (z.B. Operator von Netzwerkdrucker, Projektleiter,

Ferienarbeiter,...)

Netware-Server

·

ein mit

Netware arbeitender Server wird im NDS als Netware-Server geführt (NCP-Server (NCP = Network Core Protokol))

Volume

·

jedes im

Netware-Server (bei Installation) angelegte Volume

wird als Volume im NDS-Tree

repräsentiert

·

Name wird

automatisch vergeben:

ServerName_VolumeName

Beispiel:

Server CA, Volume SYS,

Vol1:

Þzwei Blattobjekte des

Typs „Volume“

CA_SYS

CA_VOL1

·

Blattobjekt Volume ist das einzige Objekt, das den direkten Zugang zum

Dateisystem eines Servers bietet

·

Þüber Blattobjekt Volume kann mit

Netware-Administrator (nwadmn32.exe) auch Verzeichnisse, Dateien und weitere

Informationen eingesehen bzw. bearbeitet werden

Directory Map (Verzeichniszuordnung)

·

referenziert ein Verzeichnis, das sich auf einem Volume

innerhalb des Netware Dateisystems befindet

·

z.B. tief

verschachteltes Verzeichnis auf einem Volume an die

„Oberfläche“ (im NDS-Tree) holen

·

wird Struktur

(im Dateisystem) verändert, so ist lediglich das Blattobjekt Directory Map zu verändern (®die Benutzer merken nichts, da diese nach wie vor auf das

gleiche Blattobjekt zugreifen)

Print Queue (Druckerwarteschlange)

·

repräsentiert

eine Druckerwarteschlange

Print Server (Druck-Server)

·

repräsentiert

Druck-Server

·

bearbeitet

Aufträge in Warteschlange und überträgt diese an Objekte des Typs Printer

Printer (Drucker)

·

beschreibt

Ausgabegerät Drucker

Alias

·

Alias verweist

auf Objekt, das sich in einem anderen Container befindet

·

Þein Objekt kann an mehreren Stellen im NDS-Verzeichnisbaum

erscheinen

·

kein Objekt im

eigentlichen Sinne, sondern Verweis auf das zu spiegelnde Original-Objekt

·

Alias hat

(Ausnahme: sein eigener Name) nur Eigenschaften des Original-Objektes

·

alle

Änderungen am Original-Objekt werden spiegeln sich im Alias wieder und

umgekehrt; Ausnahme: Löschen des Alias

·

wenn das

Original gelöscht wird, werden alle Aliase auf dieses Objekt gelöscht

AFP-Server

·

ein Server,

der mit AFP arbeitet (AFP = Talk Filing Protocol)

Computer

·

Workstation,

an der ein User arbeite, kann als Blattobjekt „Computer“ in NDS-Tree

eingetragen werden (NDS = strukturiertes Verzeichnis aller Ressourcen im

Netzwerk)

·

rein

informatorischer Charakter; Eigenschaften z.B. Eigentümer, Standort,

Beschreibung, Serien-Nr. Netzwerkadresse, ...

Template (Schablone)

·

Vorgaben

erstellen, um diese bei der Erstellung eines neuen Benutzers heranzuziehen

·

für

unterschiedliche Aufgaben lassen sich unterschiedliche Schablonen definieren

·

Änderungen an

der Schablone verändert bestehende User nicht

2000-11-14

Novell Netware 5

![]()

![]() \Stammobjekt CA

\Stammobjekt CA

Organisation

![]()

![]()

![]() CASERVER

CASERVER

![]()

![]() XYZ

(User)

XYZ

(User)

![]() CA01

CA01

![]() Server

(Alias)

Server

(Alias)

![]() CA02

CA02

![]() DIRMAP

(Directory Mapping)

DIRMAP

(Directory Mapping)

![]() CA_SERVER_SYS

CA_SERVER_SYS

![]()

![]() CA_SERVER_VOL1

CA_SERVER_VOL1

![]()

![]() CAServer

CAServer

![]()

SYS VOL1

![]()

Public Login ... CA01 CA02 CA03 …

![]()

Nutzdaten

Fortsetzung Blattobjekte

Auditing File (Revisionsdatei)

·

für jedes zu

überwachende Objekt des NDS-Trees bzw. Netware-Dateisystems

wird automatisch ein Blattobjekt „Auditing File“

erstellt

·

über Objekt-

und Eigenschaftsrechte wird festgelegt, welcher User eine damit verbundene

Überwachung vornehmen darf

LSP-Server

·

(License Service Provider)

·

ein

Netware-Server, auf dem der NLS (Novell Licensing Services) läuft

·

Verwaltungt von Lizenzen

Namen

von Objekten (im NDS-Tree)

·

®Namens-Terminologie von Objekten

Name Types

·

Namensart gibt

an, um welche Kategorie und Klasse von Objekt es sich handelt

Common Name

(Eigenname) CN

Licensed Product

(Lizensiertes Produkt) LP

Organizational Unit

(organisatorische Einheit) OU

Organization

(Organisation) O

Locality (Standort) L bei Standort

S Bundesland/state

Country (Land) C

\Hugo

C=DE

![]() USA DE

USA DE

L=Bonn

![]()

Berlin Munchen Bonn

![]()

O=Verwaltung O=Verkauf

Verkauf Verwaltung

OU=Ausland

![]() Inland Ausland

Inland Ausland

CN=CASERVER

![]() CASERVER

CASERVER

CN=CA01

![]() CA01

CA01

CN=CA02

![]() CA02 NDS-Tree

CA02 NDS-Tree

Common Name

o

wird für

Blattobjekte verwendet

o

Beispiel:

Benutzer „Pohl“ wird durch „CN=Pohl“ repräsentiert

Organizational Unit

o

Behälterobjekte

der Klasse Org. Unit werden mit Namensart OU gekennzeichnet

o

Beispiel: OU=Marketing

Organization

o

O=Verwaltung

Locality

o

L=Munchen oder

o

S=NRW

Country

o

C=USA

Kontext

·

Kontext (Context) beschreibt in welchem Container sich ein Objekt

befindet

·

„Zeiger“ auf

die Position, an der sich ein

bestimmtes Objekt im NDS-Tree befindet („Pfad“

zum Objekt)

·

Regeln:

o

Kontext wird

immer ausgehend vom Behälter-Objekt über die höheren Ebenen zum Stammobjekt

gebildet („von unten nach oben“)

o

Ebenen

innerhalb des NDS-Trees werden mit „.“

getrennt

o

Behälterobjekte

werden zusammen mit ihrer Namensart angegeben (Abkürzung)

o

Kontext

beinhaltet niemals ein Blattobjekt

Beispiel:

Wie lautet der Kontext für Benutzer „CA01“ in Beispiel-NDS-Tree?

OU=Inland.O=Verkauf.L=Munchen.C=DE

Um Benutzer die Anmeldung am Netzwerk zu erleichtern, kann

dessen Kontext bei der Client-Software eingestellt werden

NAME CONTEXT(Namenskontext)

(®Novell Client-Eigenschaften)

®aktueller

Kontext: der gegenwärtig an der Workstation eines Users eingestellte Kontext

ÞUnterscheidung

Kontext, aktueller Kontext

Kontext:

(=Position) eines Objektes ist in einem gegebenen NDS-Tree

fest, er kann sich nicht verändern

Der

aktuelle Kontext gibt die Position im NDS-Tree an,

der an der Workstation des Users während seiner gegewärtigen

Sitzung eingestellt ist

Complete Name

·

®vollständiger

Name

·

= Name des Blattobjekts + Kontext, in dem sich das

Blattobjekt befindet

·

vollständiger Name beginnt mit „.“

·

„von unten nach oben“

·

vollständiger Name zu CA01 im Beispiel-Tree

.CN=CA01.OU=Inland.O=Verkauf.L=Munchen.C=DE

·

vollständiger Name eines Objektes lautet :

.CN=Blattobjekt.[[.OU=OrgEinheit][.OU=OrgEinheit]...]

.O=Organisation[.S=State|.L=Standort][.C=Land]

·

kürzestmöglich:

.CN=Egon.O=CA

Partial

Name:

·

Partieller Name

·

weist den Weg zum aktuellen Kontext

·

= Partial Name spezifiziert den Weg eines Objektes

relativ zu aktuellen Kontext

.PartiellerName.AktuellerKontext = vollständiger Name

Beispiel:

vollständiger

Name von Pohl

.CN=Pohl.OU=Verwaltung.OU=Hugo.O=XYZ

aktueller

Kontext laute:

OU=Hugo.==XYZ

Wie lautet

partieller Name?

CN=Pohl.OU=Verwaltung

C:\

![]() DOS

DOS

![]()

![]() A B C

A B C

x.txt

Vollständiger Name: C:\DOS\B\x.txt

aktuelles Verz:

C:\DOS

relativerPfad B\xtxt

2000-11-15

Novell Netware 5

Fortsetzung

Partielle Namen:

a)

wird

partiellem Namen ein Punkt hinten angestellt, so bezieht sich partieller Name

nicht auf aktuellen Kontext, sondern auf eine Ebene höher

Beispiel:

aktueller Kontext:

OU=Inland.O=Verkauf.L=Munchen.C=DE

partieller Name von "Egon"

CN=Egon.OU=Ausland.O=Verkauf ?

Test:

.partName.aktKontext=vollstName

.CN=Egon.OU=Ausland.O=Verkauf.OU=Inland.O=Verkauf.L=Munchen.C=DE

Þfalsch!!!

2.Versuch:

CN=Egon.OU=Ausland.

Þkorrekt!

b)

für jeden

einem partiellen Namen nachgestellten „.“ entfernt Netware eine Ebene

des NDS-Trees aus dem aktuellen Kontext, bevor der

Rest mit dem partiellen Namen zum vollständigen Namen kombiniert wird

a)

aktueller

Kontext

OU=Inland.O=Verkauf.L=Munchen.C=DE

partieller Name

![]() CN=Egon.OU=Ausland.

CN=Egon.OU=Ausland.

vollständiger Name?

.CN=Egon.OU=Ausland.O=Verkauf.L=Munchen.C=DE

b)

aktueller

Kontext

OU=Inland.O=Verkauf.L=Munchen.C=DE

partieller Name

CN=Egon..

vollständiger Name?

.CN=Egon.L=Munchen.C=DE

c)

![]() /

/

![]() O=CA

O=CA

![]()

OU=A OU=B

![]()

![]()

![]()

![]() X Hugo

X Hugo

![]()

![]() Y Egon

Y Egon

![]()

![]() Z Willy

Z Willy

1)

aktueller

Kontext: OU=A.O=CA

Das Objekt „X“ soll angesprochen werden. Wie?

CN=X

.CN=X.OU=A.O=CA

2)

aktueller

Kontext: OU=B.O=CA

Das Objekt „X“ soll angesprochen werden. Wie?

CN=X.OU=A.

.CN=X.OU=A.O=CA

3)

aktueller

Kontext: OU=A.O=CA

Das Objekt „Admin“ soll

angesprochen werden. Wie?

CN=Admin.

.CN=Admin.O=CA

4)

aktueller

Kontext: O=CA

Das Objekt „X“ soll angesprochen werden. Wie?

CN=X.OU=A

C:\

![]()

DOS Win OS2

![]() Dat Bin

Dat Bin

![]()

![]()

a.txt a.txt

aktuelles

Verzeichnis: C:\WIN\DAT

Welche

Datei wird bearbeitet?

a) >edit a.txt C:\WIN\DAT\a.txt

b)

>edit ..\BIN\a.txt C:\WIN\BIN\a.txt

c) >edit

..\..\OS2\a.txt C:\OS2\a.txt

d) >edit

C:\WIN\DAT\a.txt C:\WIN\DAT\a.txt

e) >edit

C:\OS2\a.txt C:\OS2\a.txt

f)

>edit C:..\..\DOS\a.txt gibt’s

nicht!

g) >edit .\a.txt C:\WIN\DAT\a.txt

Typeless

Name

·

implizierter

Name

·

unter

Umständen ist es möglich, die Namensart bei der Angabe eines Objektes

wegzulassen

Vollständiger Name:

.CN=Pohl.OU=Consulting.OU=Frankfurt.O=ICG

Þmit Namensart

.Pohl.Consulting.Frankfurt.ICG

Þimplizierter Name (typeless Name)

·

für

vollständige und partielle Namen möglich

·

®Vereinfachung der Arbeit; aber: intern wird die Namensart

eines Objektes benötigt; Umwandlung erfolgt nach folgenden Regeln:

o

ist Objekt

ganz links ein Blatt, so wird CN= vorangestellt

o

Objekt ganz

rechts bekommt Namensart O=

o

die in der

Mitte stehenden (also zwischen CN und O) Objekte erhalten die Namensart OU=

Regeln

zur Namenswahl

·

Namen sollten

immer aussagekräftig, aber kurz sein

.CN=SchmitzOtto.OU=Abteilung Buchhaltung.OU=Frankfurter

Filiale.O=ICG

besser:

.CN=Schmitz.OU=Buchhaltung.OU=Frankfurt.O=ICG

Faustregeln

·

einheitliche

Namenskonvention verwenden (insbesondere wenn mehrere Administratoren

arbeiten), z.B. kurze, aussagekräftige Bezeichnungen (z.B. Abkürzungen)

·

formattechnische

Elemente (Großbuchstaben, Trennstriche) gezielt und einheitlich einsetzen ®leichtere Lesbarkeit

OttoSchmitz

Otto_Schmitz

Otto-Schmitz

Otto Schmitz

·

Leerzeichen

möglichst vermeiden (sind erlaubt, aber: bei Befehlen auf Kommandoebene

problematisch)

·

Benutzernamen

o

kompletter

Nachname

oder

o

6 Zeichen von

Nachnamen + 3 Zeichen vom Vornamen o.ä.

o

®Tools arbeiten meist mit alphabethischer Sortierung

·

„normale“

Zeichen verwenden (vermeiden: seltene Sonderzeichen,

Alt-Tastenkombinationen,...)

Logische

Sicht auf das Netware Dateisystem:

Netware-Server

Festplatte Festplatte Festplatte

![]()

![]()

Volume Volume ... Netware

Partition Netware Partition

![]()

Volume Volume Volume

Verzeichnis Verzeichnis

![]()

![]()

Verzeichnis

Datei

Namen:

·

jedes Element

trägt bestimmten Namen

·

®Netware-Server, Volume,

Verzeichnis, Datei

Netware-Server:

·

2 bis 47

Zeichen

·

nach Name

folgt \ (alternativ /)

Volume

·

2 bis 15

Zeichen

·

nach Name

folgt :

Verzeichnis

·

1 bis 12

Zeichen

·

genau: NameDesVerzeichnis.Namenserweiterung

1 bis 8 Zeichen 1

bis 3 Zeichen

·

nach Name

folgt \ (alternativ /) zur Trennung von nächster Ebene

·

i.d.R. keine Namenserweiterung

Datei

·

wie

Verzeichnisname (nach Name folgt kein weiteres Zeichen)

·

Konventionen

für Dateien/Verzeichnisse entsprechen DOS (Netware Standard)

·

andere

Konventionen (z.B. Win98) möglich ®Name Space Module ®z.B. LONG.NAM Þes gelten die Regeln

des entsprechenden Moduls

Pfadangaben

unter Netware

·

vollständiger

Pfad zu einer Datei:

NetwareServer\Volume:Verzeichnis\Verzeichnis\...\Datei

![]()

![]() optional

optional

Beispiele:

CASERVER\SYS:PUBLIC\WIN32\NWADMN32.EXE

CASERVER\VOL1:USER\HUGO\UNWICHTIG.TXT

CASERVER/SYS:PUBLIC/MAP.EXE

·

unter

Verwendung von NDS-Objekten (bei Utilities

von Netware):

.CN=CASERVER_SYS.O=CA:PUBLIC\WIN32\NWADMN32.EXE

![]()

![]()

![]()

![]() Volume als NDS-Objekt Pfad in Volume

Volume als NDS-Objekt Pfad in Volume

UNC-Name

\\NetwareServer\Volume\Verzeichnis\Verzeichnis\…\Datei

![]()

![]() optional

optional

\\CASERVER\SYS\PUBLIC\WIN32\NWADMN32.EXE

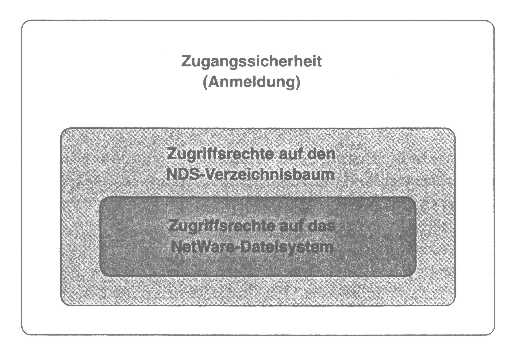

Sicherheit

bei Netware

1.

Zugangssicherheit

(Anmeldung)

2.

Zugriffsrechte

auf NDS-Tree

3.

Zugriffsrechte

auf Netware-Dateisystem

4.

Serversicherheit

Zugangssicherheit

·

®nur durch ordnungsgemäße Identifizierung ist Zugriff auf

Netzwerk möglich

·

Mechanismus:

Benutzername/Kennwort

·

anhand des

Benutzernamens wird eine Person identifiziert und die entsprechende Rechte

erteilt

·

Kennworte sind

gesichert Þauch

Administrator kann Kennworte nicht einsehen

·

ausgefeiltes

Beglaubigungsverfahren: Verschlüsselungs-Technologie (RSA)

·

ständige

Überprüfung auf Echtheit während der Sitzung

·

sitzungsbezogene Echtheitsbestätigung

Beschränkungen

beim Systemzugang

·

Konto-Beschränkungen:

o

Kontosperre:

explizite Sperre (manuell)

§

®Zugang zum Netzwerk wird gesperrt; Benutzer und seine

Eigenschaften (Rechte,...) bleiben erhalten

§

Sperre kann

aufgehoben werden

2000-11-16

Novell Netware 5

Fortsetzung

Beschränkungen beim Systemzugang

Ablaufdatum

des Kontos

Account Expiration Date

·

Angabe eines

Datums, ab dem das Konto ungültig ist – z.B.

o

für

Mitarbeiter, die befristet beschäftigt sind

Limitierung

gleichzeitiger Verbindungen

Limit Current Connections

·

Begrenzung der

Verbindungen, die gleichzeitig unter ein- und demselben Benutzernamen möglich

sind

Kennwort-Beschränkungen

Password Restrictions

·

Require Password

o

Zwingende

Verwendung eines Kennwortes

o

„Leere“

Kennworte können verhindert werden

Kennwort-Mindestlänge

Minimum Password Length

·

kürzere

Kennworte als gefordert werden abgelehnt

Kennwortänderung durch Benutzer

Allow User to change Password

Einmalige Kennwörter

Require Unique Passwords

·

bei

Kennwortwechsel wird das neue Kennwort mit den 10 letzten verglichen,

die mindestens 1 Tag lang benutzt wurden (Þes wird verhindert, dass Benutzer zwischen zwei

„Lieblingskennwörtern“ wechselt; Mindestdauer von 1 Tag verhindert, dass

Benutzer an einem Tag 10 Änderungen vornehmen und anschließend zum

ursprünglichen Kennwort zurückkehren kann); ist es bereits benutzt worden, so

wird Verwendung abgelehnt

Erzwingung von periodischen Kennwortänderungen

Periodic Password Changes

·

Kennwort wird

mit Gültigkeitsdauer in Tagen versehen, nach Ablauf der Zeit wird Benutzer

aufgefordert, das Kennwort zu ändern

·

Gültigkeitsdauer

®Days

between forced changes (Tage

zwischen erzwungenen Änderungen)

·

nach Ablauf

a)

Aufforderung

zum Wechsel (informativ)

b)

Kulanzanmeldungen

(Grace Login);

·

Anzahl der

Anmeldungen, die noch ohne Kennwortänderung möglich

sind, wird festgelegt

·

wird die

angegebene Anzahl überschritten, erfolgt Kontosperre

Zeitliche

Beschränkung

Time Restriction

·

es wird

festgelegt, wann ein Benutzer am System arbeiten kann

Beispiel:

Mo bis Fr 800 bis 1600

·

außerhalb

dieser Zeit ist keine Arbeit möglich (Anmeldung wird verhindert)

·

ist Benutzer

angemeldet:

o

automatische

Aufforderung vom Netzwerk, sich abzumelden

o

nach 5 Minuten

2. Aufforderung

o

nach weiteren

4 Minuten automatisches Logout von Netware

·

Zeitraster: 30

Minuten

Netzwerkadressen-Beschränkung

Network Adress Restrictions

·

bestimmter

Benutzer darf sich nur von Workstation(s) aus einloggen, deren Netzwerkadresse

(IP, IPX,...) aufgeführt ist

Speicherplatz-Beschränkung

Space Restrictions

·

pro Volume

·

individuelle

Festlegung, wie viel Speicherplatz von einem bestimmten User auf einem

bestimmten Volume belegt werden kann (nicht

verwechseln mit: verzeichnisbezogene Speicherplatzbeschränkung;

hier wird festgelegt, wie viel Daten insgesamt in einem Verzeichnis abgelegt

werden dürfen, egal von welchem Benutzer)

·

Eigenschaften

eines Volumes

Sicherheitsprüfung

·

halbstündlich

·

es wird

untersucht, ob User noch berechtigt ist, die Leistungen des Netzwerkes in

Anspruch zu nehmen

·

falls nicht

mehr: Information über Grund, Aufforderung zur Abmeldung in 5 Minuten; ggf.

Wiederholung der Aufforderung; ggf. nach 4 Minuten Hinweis auf automatischen

Abbruch nach 1 Minute

Arten

zum Aufstellen von Beschränkungen

Standardmäßige Beschränkungen

Default Restrictions

·

unter

Verwendung des Blattobjekts Schablone (Template)

a)

Schablone

erzeugen

b)

Beschränkungen

definieren

c)

neue Benutzer

unter Verwendung der Schablone einrichten

Þalle Benutzer im

Sinne von c) erhalten gewünschte Beschränkungen

Individuelle User-Beschränkung

User Restrictions

·

gezielte

Beschränkungen für einen Benutzer aufstellen (über Eigenschaften zu Objekt

User)

·

unabhängig von

anderen Benutzern und Schablone

Eindringlingserkennung

und –sperre

Intruder Detection and Lockout

·

Fehlversuche

beim Anmelden (falsches Kennwort) werden mitgezählt

·

nach voreingestellter Anzahl von Fehlversuchen wird Benutzer

gesperrt (Lockout), im Server-Fehlerprotokoll wird

Adresse der Workstation von der die Anmeldeversuche kamen, protokolliert

·

nach Ablauf

einer Sperrfrist wird Sperre wieder aufgehoben; Administrator kann Sperre

jederzeit aufheben

·

Aktivierung

des Mechanismus erfolgt für Behälter der Klasse Land, Organisation oder

Organisatorische Einheit

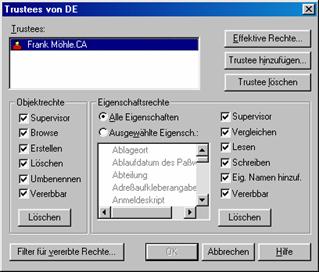

Sicherheit

bei der Arbeit im Netware-Dateisystem

·

®Trustee Rights (Zugriffsrechte)

·

Kern der

Sicherheitsmechanismen; Festlegung der Zugriffsarten auf Verzeichnisse bzw.

Dateien

Directory Rights

(Verzeichnisrechte)

File Rights (Dateirechte)

·

Verzeichnis-

und Dateirechte können den Blattobjekten User, Gruppe, Organisatorische

Funktion und den Behälterobjekten Land, Organisation und Org. Einheit zugeteilt

werden

Wer darf auf Verzeichnisse/Dateien zugreifen?

Was darf der Berechtigte (Trustee,

Treuhänder) mit diesem Objekt erledigen?

Trustee

Bevollmächtigter, Treuhänder, ®Zugriffsberechtigter

·

jedes Objekt

(User, Gruppe,...), das über eine Zuweisung (Trustee-Zuweisung)

auf das Dateisystem verfügt, ist ein Trustee für das

damit verbundene Verzeichnis/Datei

·

Þein Trustee hat Zugriff auf

Verzeichnis/Datei

Verzeichnisrechte

Directory

Rights

Supervisor (S)

·

Kombination

aller anderen 7 Verzeichnisrechte, vollständiger Zugriff auf Verzeichnis

Read (R)

·

Lesen von

Dateien im Verzeichnis (impliziert öffnen einer Datei)

Write (W)

·

Schreiben in

eine Datei

Create (C)

·

Anlegen neuer

Dateien bzw. Verzeichnisse

Erase (E)

·

Löschen von

Dateien und Verzeichnissen

Modify (M)

·

Änderung von

Datei- und Verzeichnisattributen; Umbenennung von Dateien und Verzeichnissen

File Scan (F)

·

ermöglicht das

Durchsuchen von Verzeichnissen nach Dateien und Unterverzeichnissen

Access Control

(A)

·

erlaubt die

Veränderung von Zugriffsrechten auf Verzeichnisse bzw. enthaltene Dateien und

Verzeichnisse

Darstellung

der Verzeichnisrechte

[SRWCEMFA] ®alle Rechte erteilt

[_R____F_]

[S_______] fehlende Rechte werden durch

Leerzeichen dargestellt

[_RWCEMFA]

Dateirechte

File Rights

S alle

Zugriffsrechte auf eine Datei

R Lesen der

Datei (inkl. öffnen)

W Schreiben der

Datei (inkl. öffnen)

E Löschen der

Datei

C hier:

Wiederherstellen der Datei (falls diese gelöscht wurde)

M Änderung der

Attribute der Datei inkl. Dateinamen

F Auflistung

der Datei

A Veränderung

der Dateirechte

Darstellung wie Verzeichnisrechte

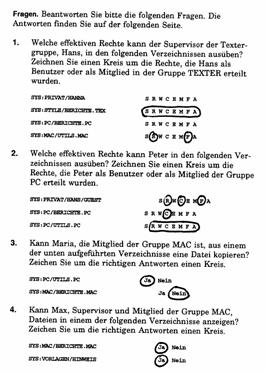

Zuweisung

von Zugriffsrechten

Trustee Assignments

VOL1

![]()

Hugo Egon Meier

![]()

![]() A B C

A B C

C D E

![]()

![]() 1.txt

1.txt

![Rechteckige Legende: Liste der Trustees

Benutzer D: [_R____F_]

Benutzer E: [_R____F_]](04_Novell_Netware_5-Dateien/image130.gif)

![]() 2.txt

2.txt

·

Einem Objekt

im Dateisystem (also Verzeichnis oder Datei) werden ein oder mehrere Trustees (=Objekte im NDS-Tree

wie z.B. User, Gruppe) zugeordnet (=Trustee Directory

Assignment bzw. Trustee

File Assignment). Jeder Trustee

erhält seine eigenen Rechte.

·

Ein Trustee Directory Assignment gilt

für das zugeordnete Verzeichnis und i.d.R. für alle

enthaltenen Dateien und Verzeichnisse.

Vererbung

von Zugriffsrechten

·

Zugriffsrechte

vererben sich auotmatisch auf Unterverzeichnisse,

also auf darunterliegende Verzeichnisebenen (»Rechte werden

übertragen, weitergegeben)

·

durch ein

neues Trustee Assignment

auf tieferliegender Ebene wird Vererbung durchbrochen

Þes

gelten die Zugriffsrechte der neuen Trustee-Liste

·

Filterung von

Rechten durch Inherited Rights

Filter (IRF)

2000-11-17

Novell Netware 5

„Die

Platte ist voll.“...

Wie äußert sich das Problem?

·

Mitteilung

(Nachricht) an Workstation

·

Nachricht auf

Konsole (mit Mitteilung, welches Volume betroffen

ist)

Was tun?

·

Dateien

löschen

·

®Daten werden logisch gelöscht und „eine Weile“ aufgehoben

(zur Wiederherstellung)

·

®noch immer kein Platz vorhanden

·

Þlogisch gelösche Daten müssen

physikalisch gelöscht werden ÞPurge

es existiere ein Drive Mapping

F ®SYS:Public

Eingabeaufforderung starten:

>F: <Enter>

>cd F:\public <Enter>

>FILER (Menüorientiertes

Tool)

>purge vol1: /all

(logisch gelöschte Dateien des

ges.

Volumes werden

gelöscht; ohne /all:

nur die im akt. Verzeichnis

logisch

gelöschten)

Bei Eingaben von

>purge /?

erscheint die Auflistung aller Parameter

weiter Befehle: ncopy, ndir, nlist,...

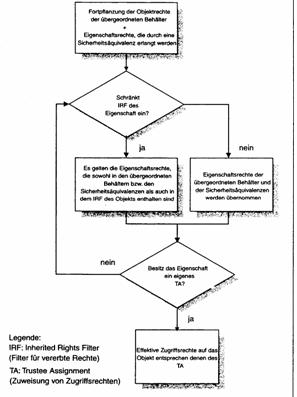

Inherited Rights Filter (IRF)

·

®Filter für vererbte

Rechte

·

Filter gibt

an, welche Zugriffsrechte in Dateisystem von einer darüberliegenden

Ebene geerbt werden dürfen

·

zu jedem

Verzeichnis und jeder Datei wird eine IRF angelegt

·

Standardwert

der IRF: alle 8 Zugriffsrechte [SRWCEMFA] sind erteilt

·

dies bedeutet

aber nicht, dass Objekt (Benutzer, Gruppe,...) alle Rechte haben, sondern sie

können von den Rechten Gebrauch machen, die ihnen in Trustee-Zuordnungen

erteilt wurden

·

ein

Zugriffsrecht, das im IRF enthalten ist, wird durchgelassen (=darf geerbt

werden); ein fehlendes Zugriffsrecht kann nicht geerbt werden; Ausnahme: S

(kann nicht entzogen werden)

·

ÞTrustee-Zuordnung und IRF steuern Zugriff auf Verzeichnisse und Dateien

Effektive

Rechte

Effective Rights

aus Kombination von Trustee Assignment und IRF ergibt sich, welche Zugriffe ein

User im Dateisystem tatsächlich ausüben darf ®Effective Rights

Ermittlung der effektiven Rechte

zu beachten

sind:

·

Rechte, die

durch Trustee Assignment

auf höherliegenden Verzeichnissen (und durch

Sicherheitsäquivalenz) übernommen werden

·

Berücksichtigung

des IRF

·

Existenz eines

Trustee Assignments

·

Zugriffsrecht Supervisor

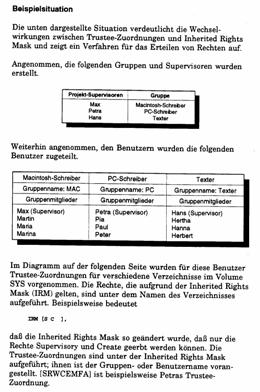

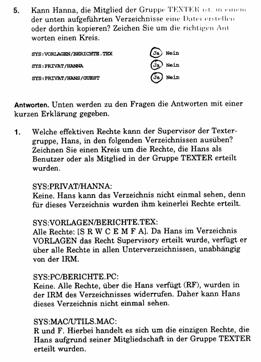

Beispiel:

Bestimmung der ER (effektiven Rechte) für Benutzer Hans im

Verzeichnis Arbeit/Projekt1 (Hans ist Mitglied der Gruppe Schreiber)

ARBEIT

![]()

![]()

PROJEKT

ER [ ]

![]()

IRF

[S ]

TZ

Gruppe „Schreiber“ [ R F ]

TZ

Hans [ WCEM ]

ER

[ ]?

®[ RWCEMF ]

Benutzer Hans im Projekt1: WCEM durch Trustee-Zuordnung

Gruppe Schreiber im Projekt1: RF durch Trustee-Zuordnung

Hans ist Mitglied von Schreiber

Þdie Summe der Rechte

der Trustee-Zuordnungen sind die effektiven Rechte

von Benutzer Hans

(Hinweis: IRF hat hier keinen Einfluß,

da diese von Trustee-Zuordnung grundsätzlich

überschrieben wird)

Z2

3 weitere Beispiele:

1)

Wie werden

Rechte bestimmt, wenn für einen Benutzer keine neuen Trustee-Zuordnungen

vorgenommen werden?

Werden keine neuen Trustee-Zuordnungen

vorgenommen (d.h. ein Benutzer hat keine TZ im betrachteten Verzeichnis), so

bestimmt IRF , welche Effektive Rechte ein Benutzer vom übergeordneten

Verzeichnis erbt

2)

Wie werden

Rechte bestimmt, wenn für einen Benutzer neue Trustee-Zuordnungen

vorgenommen werden?

Er bekommt die in der Trustee-Zuordnung

erteilten Rechte

3)

Wie werden

Rechte bestimmt, wenn für einen Benutzer das Recht Supervisor

erteilt wurde?

Er bekommt alle Rechte, weil ein einmal erteiltes S-Recht

auch nicht durch eine neue Trustee-Zuordnung

überschrieben werden kann

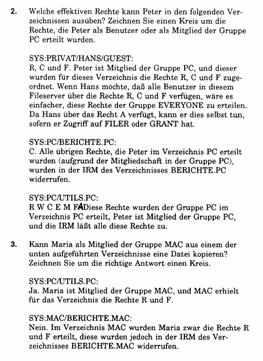

Allgemein:

1.

Bestimmung der

ER im übergeordneten Verzeichnis

2.

IRF des

betrachteten Verzeichnisses beachten:

·

lässt IRF alle

Rechte zu, so entsprechen die ER des Benutzers im Verzeichnis den ER des

übergeordneten Verzeichnisses

·

lässt IRF

nicht alle Rechte zu, so werden ER im übergeordneten Verzeichnis mit IRF

verglichen; nur Rechte, die in beiden Listen vorhanden sind, sind die ER im

aktuellen Verzeichnis

Zusammenfassung

Besteht S als

effektives Recht im übergeordneten Verzeichnis?

effektive Rechte

= alle Rechte besteht eine Trustee-Zuordnung?

effektive Rechte

= Trustee-Zuordnung Werden aufgrund

der IRF alle Rechte vererbt?

effektive Rechte = effektive Rechte des übergeordneten

Verzeichnisses ER = ER des übergeordneten Verzeichnisses MINUS alle

Rechte, die in der IRF wiederrufen werden

2000-11-20

Novell Netware 5

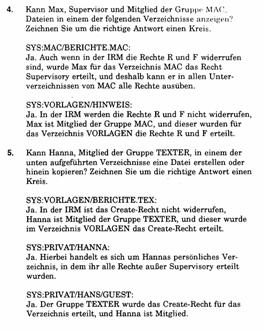

Effektive

Dateirechte

Bestimmung:

·

durch

Feststellen der effektiven Rechte im Verzeichnis und Anwendung der IRF der

Datei

·

durch Trustee-Zuordnung

·

durch

Feststellen der effektiven Rechte des Benutzers im übergeordneten Verzeichnis,

einschließlich des Rechts Supervisor

Beispiel 1:

Wurde für eine Datei keine Trustee-Zuordnung

vorgenommen, ist durch die IRF der Datei festgelegt, welche Effektiven Rechte

ein Benutzer vom Verzeichnis erben kann

Wurde für eine Datei eine Trustee-Zuordnung

vorgenommen, werden die effektiven Rechte genauso bestimmt wie für ein

Verzeichnis.

Wurde einem Benutzer im übergeordneten Verzeichnis das Recht

Supervisor erteilt, verfügt er über alle Rechte für

Dateien (unabhängig von anderen Trustee-Zuordnungen

oder IRF).

Zusammenfassung:

Besteht S als ER im übergeordneten Verzeichnis?

ER = alle Rechte Besteht eine Datei-TZ? ER = Rechte der

TZ Werden durch IRF

alle Rechte vererbt?

ER = ER des Verzeichnisses ER = ER des

Verzeichnisses minus Rechte, die in IRF widerrufen werden

Erteilen

von Rechten

·

jede

Kombination von Datei- und Verzeichnisrechten ist möglich, aber nicht sinnvoll

Beispiel:

1.

Benutzer

erhält in einem Verzeichnis S-Recht, alle anderen Rechte werden widerrufen

®nicht besonders

sinnvoll, da alle widerrufenen Rechte dennoch vorhanden sind

2.

Benutzer

erhält R und F, aber Anwendung will beim Lesen einer Datei temporäre Daten

schreiben

®Anwendung

kann nicht arbeiten, da C/E/M fehlen ÞR und F sind hier auch sinnlos, da Benutzer nicht arbeiten

kann

Rechte müssen mit Bedacht erteilt

werden!

·

hat Benutzer zu viele Rechte, kann er Daten löschen,

beschädigen, stehlen

·

hat er zu wenig Rechte, kann er seine Aufgaben nicht

erfüllen

Aufgabe Recht x

Trustee-Zuordnung ändern A

IRF ändern A

Neues Verzeichnis anlegen C

Datei ( oder Verzeichnis) in

Verzeichnis kopieren C

aus geschlossener Datei lesen R

(normalerweise mit F)

Hauptverzeichnis anzeigen beliebiges

der Rechte

Datei aus Verzeichnis kopieren RF

Dateiname anzeigen F

Unterverzeichnis anzeigen F

Datei löschen E

leeres Unterverzeichnis löschen E

in geschlossene Datei schreiben WCEM

(norm. mit F)

Verzeichnis-/Dateiattribute ändern M

Datei-/Verzeichnis umbenennen M

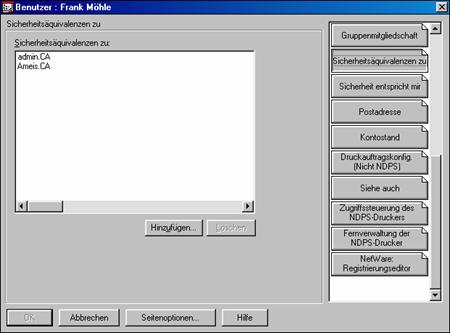

Sicherheitsäquivalenz

Security Equivalence

·

ein Benutzer erhält dieselben Rechte wie ein anderer

Benutzer

Beispiel:

Hugo sei

sicherheitsäquivalent zu Erika

Einsatz:

wenn ein

Benutzer vorübergehend Zugriff auf bestehende Objekte benötigt, die

normalerweise von jemand anderen verwaltet werden

®“gefährlich“:

Benutzer verfügt über alle Rechte des anderen Benutzers (also auch auf dessen

Stammverzeichnis)

®Security Equivalence zu einem Netzwerkadministrator ist möglich ®Benutzer

hat gleiche Rechte wie Netadmin

®keine Verschachtelung

User B ist

sicherheitsäquivalent zu User A

User C ist

sicherheitsäquivalent zu User B

Welche

Rechte hat B?

Seine

eigenen Rechte + die Rechte von A

Welche

Rechte hat C?

Seine

eigenen Rechte + die Rechte von B

®wird User, zu dem eine Sicherheitsäquivalenz besteht

gelöscht, so hat der andere Benutzer die Rechte des gelöschten Benutzers nicht

mehr

Der Trustee [Public]

·

virtuelles NDS-Objekt

·

spezielle Gruppe, der alle Objekte (User, Gruppen,…)

automatisch und unentfernbar angehören

·

Þalle

Rechte, die [Public] erteilt werden (z.B. durch Trustee

Assignment) wird automatisch an Alle übertragen

·

®auf SYS:login ist intern („fest verdrahtet“) ein Trustee Assignment zu [Public] mit

Rechten R und F vorhanden

·

Þin

SYS:LOGIN stehen Daten, die zum Anmelden notwendig sind, z.B. login.exe für

DOS-Benutzer

·

Þ[Public]

gehören nicht nur angemeldete Benutzer an, sondern alle

Attribute für Dateien und

Verzeichnisse

·

Attribut ist bestimmte Eigenschaft, mit der ein

Verzeichnis bzw. Datei ausgestattet werden kann

·

Zuweisung von Attributen nennet man flaggen

·

Attribute gelten für alle Benutzer eines Objektes

·

Attribute besitzen Vorrang gegenüber

Zugriffsrechten Þauch

Netzwerkadministrator unterliegt Attributen

·

®Attribute

werden an Dateien und Verzeichnisse vergeben, d.h. völlig losgelöst von Usern

oder Gruppen, etc.

Verfügen

Benutzer über das Effektive Recht „Modify“ (M),

können diese Attribute ändern und jede Aufgabe ausführen, die die Effektiven Rechte

zulassen!

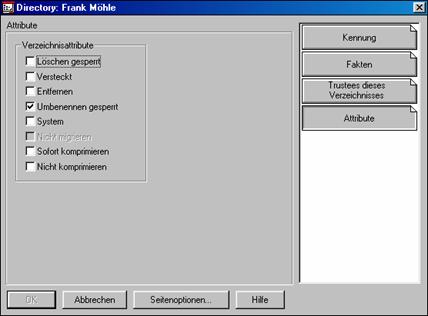

Verzeichnisattribute

Directory

Attributes

Hidden (H):

verbirgt

ein Verzeichnis, so dass es z.B. bei DIR nicht mehr erscheint; Löschen oder

Kopieren nicht mehr möglich

System (Sy):

weist

Verzeichnis als Systemverzeichnis aus; Auswirkungen wie H

Purge (P)

alle

Daten, die gelöscht werden, werden sofort physisch gelöscht; Wiederherstellung

nicht möglich; Speicherplatz steht sofort wieder zur Verfügung

Delete Inhibit

(Di)

verhindert

Löschen des Verzeichnisses

Rename Inhibit

(Ri)

verhindert

umbenennen des Verzeichnisses

Immediate Compress (IC)

alle im

Verzeichnis enthaltenen Dateien sind so schnell wie möglich zu komprimieren; es

wird nicht auf den globalen Komprimierungszeitpunkt gewartet

Don’t Compress

(DC)

verhindert,

dass Dateien im Verzeichnis komprimiert werden; auch wenn die

Komprimierungsfunktion für ein Volume aktiviert ist

Don’t Migrate

(DM)

verhindert

das Migrieren von Dateien, die in einem Verzeichnis

liegen, auch wenn die Migrationsfunktion

Standard:

Verzeichnis ist nicht mit Attributen versehen ÞAttribute müssen manuell vergeben werden (z.B. mit Netware

Administrator)

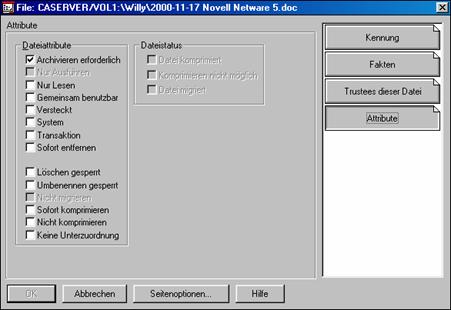

Dateiattribute

File

Attributes

·

diejenigen Attribute, die einer Datei zugewiesen

werden können

Shareble (SH)

mehrere

Benutzer dürfen gleichzeitig auf die Datei zugreifen; i.d.R.

mit RO angewendet, um gleichzeitige Schreibzugriffe zu verhindern

Read Only

(RO)

nur

Zugriffe lesender sind erlaubt

Read Write

(RW)

ist RO

nicht gesetzt, gilt automatisch RW ®Lesen und Schreiben möglich

Hidden (H)

wie

Verzeichnisattribut

System

(SY)

wie

Verzeichnisattribut

Archieve Needed

(A)

zeigt

inhaltliche Veränderung einer Datei an; wird automatisch bei Veränderung

gesetzt; Backupprogramme entfernen A, wenn Datei gesichert worden ist Þman kann

feststellen, ob Datei seit letzter Sicherung verändert wurde

Purge (P)

wie

Verzeichnisattribut

Transactional (T)

die Datei

wird durch das TTS überwacht

Execute Only (X)

§

nur für Programmdateien (*.exe,

*.com)

§

Datei kann nur noch ausgeführt werden, nicht aber

kopiert werden

§

Þauch keine

Datensicherung

§